1. ทำไม Security Network ถึงสำคัญกับธุรกิจทุกขนาด

ในยุคที่ธุรกิจเชื่อมต่อกับโลกออนไลน์ทุกวินาที ความปลอดภัยของระบบเครือข่าย (Security Network) จึงกลายเป็นหัวใจหลักในการปกป้องข้อมูลสำคัญขององค์กร ไม่ว่าคุณจะเป็นธุรกิจขนาดเล็กหรือองค์กรขนาดใหญ่ การมีอุปกรณ์ Security Network ที่เหมาะสมคือเกราะป้องกันความเสี่ยงจากภัยคุกคามทางไซเบอร์ ที่อาจส่งผลกระทบทั้งด้านชื่อเสียงและการดำเนินงาน องค์กรที่ลงทุนกับ Security Network อย่างรอบคอบ นอกจากลดความเสี่ยงจากการถูกโจมตี ยังสร้างความมั่นใจให้กับคู่ค้าและลูกค้าในระยะยาว

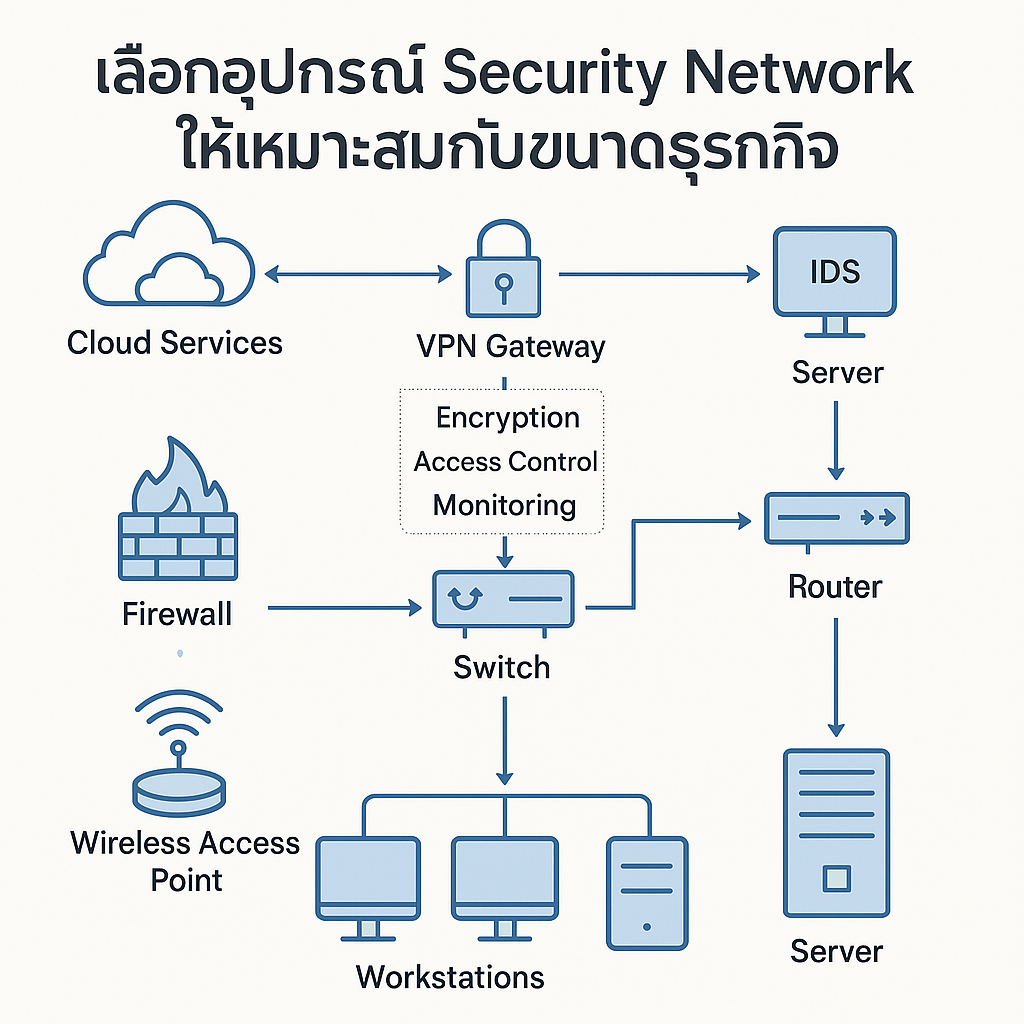

2. Security Network คืออะไร? องค์ประกอบสำคัญที่ควรรู้

Security Network คือ การผสานเทคโนโลยีและโซลูชั่นที่ออกแบบมาเพื่อปกป้องเครือข่ายและข้อมูลสำคัญขององค์กร จากการเข้าถึงโดยไม่ได้รับอนุญาต ภัยคุกคามทางอินเทอร์เน็ต และการโจมตีจากมัลแวร์หรือแฮกเกอร์ องค์ประกอบที่พบบ่อย ได้แก่

- Firewall: กำแพงดิจิทัลที่กรองการเข้าถึงข้อมูลระหว่างอินเทอร์เน็ตกับเครือข่ายภายใน

- Intrusion Prevention System (IPS): ระบบตรวจจับและป้องกันการโจมตีแบบเรียลไทม์

- Network Access Control (NAC): ตรวจสอบและควบคุมการเข้าถึงของผู้ใช้งานแต่ละคน

- Two-Factor Authentication (2FA): เพิ่มชั้นความปลอดภัยในการเข้าถึงเครือข่าย

- Cloud-based Management: บริหารจัดการอุปกรณ์หลากหลายสาขาได้จากศูนย์กลาง

3. ปัจจัยที่ควรพิจารณาในการเลือกอุปกรณ์ Security Network

การเลือกใช้อุปกรณ์ Security Network ให้เหมาะสมกับธุรกิจควรพิจารณาดังนี้

1. ประเภทธุรกิจและขนาดองค์กร

- ธุรกิจขนาดเล็ก อาจเน้นที่ดีไวซ์ใช้งานง่าย ราคาเหมาะสม ติดตั้งรวดเร็ว

- องค์กรขนาดใหญ่ ต้องการระบบที่รองรับการขยายตัว มีฟีเจอร์ขั้นสูงเพื่อจัดการภัยคุกคามในระดับซับซ้อน

2. ความต้องการด้านความปลอดภัย

- ระดับของการควบคุมการเข้าถึง

- ระบบตรวจจับภัยคุกคามอัจฉริยะ

- Policy และ Compliance ต่าง ๆ ตามข้อกำหนดในแต่ละอุตสาหกรรม

3. งบประมาณ

- คำนึงถึงค่าใช้จ่ายทั้งฮาร์ดแวร์ ซอฟต์แวร์ และบริการหลังการขาย

- เงื่อนไขการรับประกันและการสนับสนุนระยะยาว

4. ความยืดหยุ่นและการขยายตัว

- รองรับการเพิ่มจำนวนผู้ใช้หรืออุปกรณ์ในอนาคต

- ระบบอัปเดตซอฟต์แวร์และแพตช์ความปลอดภัยอัตโนมัติ

4. อุปกรณ์ Security Network แนะนำสำหรับแต่ละขนาดธุรกิจ

| ขนาดธุรกิจ | อุปกรณ์แนะนำ | จุดเด่น |

|---|---|---|

| ขนาดเล็ก | HPE Instant On 1830, Cisco CBS110, FortiGate 40F | ติดตั้งง่าย, ราคาย่อมเยา, Cloud Management, มี 2FA |

| ขนาดกลาง | Cisco Meraki MX, Sophos XGS, FortiGate 120G | ฟีเจอร์ครบ รองรับผู้ใช้จำนวนมาก, มี Advanced Security |

| ขนาดใหญ่ | Cisco Catalyst, HPE Aruba, FortiGate High-End | รองรับการขยายและบริหารหลายไซต์, ฟีเจอร์ Enterprise |

5. ฟีเจอร์สำคัญที่ควรมองหาในอุปกรณ์ Security Network

– Firewall / Next-Gen Firewall: ป้องกันการบุกรุก กรองทราฟฟิกตาม Policy เฉพาะขององค์กร

– Intrusion Prevention System (IPS): ตรวจจับและบล็อกภัยคุกคามแบบเรียลไทม์

– Anti-Malware / Anti-Virus: ปกป้องเครือข่ายจากไวรัส มัลแวร์ และแรนซัมแวร์

– Web Filtering: ควบคุมการเข้าถึงเว็บไซต์ไม่ปลอดภัยหรือไม่เกี่ยวข้องกับงาน

– Two-Factor Authentication (2FA): เพิ่มความมั่นใจในการยืนยันตัวตน

– Cloud-based Management: บริหารจัดการอุปกรณ์แบบศูนย์กลาง รองรับหลายสาขา ใช้งานได้ทุกที่

– Policy-based Access Control: กำหนดสิทธิ์การเข้าถึงตามบทบาทหรือกลุ่มผู้ใช้

6. ตัวอย่างผลิตภัณฑ์ยอดนิยมจาก 2beshop.com

- HPE Networking Instant On Switch Series: เหมาะกับธุรกิจขนาดเล็กถึงกลาง ติดตั้งง่าย พร้อม 2FA ไม่มีค่าบริการรายปี

- FortiGate Next-Gen Firewall: ให้บริการทั้ง IPS, Anti-Malware, Application Control, Web Filtering พร้อมบริการหลังการขายและอบรมฟรี

- Cisco Meraki MX: เหมาะสำหรับองค์กรที่ต้องการโซลูชัน Cloud Firewall รองรับการบริหารจัดการศูนย์กลาง

- Sophos XGS Series: โซลูชันไฟร์วอลล์แบบ Next Generation สำหรับธุรกิจที่ต้องการความปลอดภัยสูง

- Cisco Catalyst, HPE Aruba Networking: สำหรับองค์กรขนาดใหญ่ที่ต้องการการขยายตัวและการจัดการที่ซับซ้อน

7. สรุป & Call to Action

การเลือกใช้อุปกรณ์ Security Network ที่เหมาะสมกับขนาดธุรกิจ ไม่เพียงแค่ปกป้ององค์กรจากภัยคุกคามไซเบอร์ แต่ยังสร้างความมั่นใจและเพิ่มศักยภาพในการแข่งขันอีกด้วย หากคุณกำลังมองหาโซลูชันอุปกรณ์เน็ตเวิร์กที่เหมาะสมกับทุกขนาดธุรกิจ เลือกช้อปกับ 2beshop.com ตัวแทนจำหน่ายอุปกรณ์เน็ตเวิร์กครบวงจร พร้อมข้อเสนอและการบริการที่ตอบโจทย์ทุกองค์กร

สนใจรับคำปรึกษาเพิ่มเติม คลิกเลือกสินค้า หรือสอบถามทีมผู้เชี่ยวชาญของเราได้เลยวันนี้

โทร. 02-1186767